Группа воздушных пиратов, предположительно из йеменских хуситов, перехватила полет израильского самолета El Al с 250 пассажирами. Все закончилось хорошо. Эксперты говорят, что у российских авиакомпаний безопасность лучше, хотя от таких атак в принципе никто не застрахован. Mash News исследовал, можно ли сделать оборудование для перехвата управления самолетами дешевле iPhone.

Не только El Al

Содержание:

18 февраля над Сомалилендом (государством, частично признанным в своих границах) произошла попытка перенаправления израильского самолета с 250 пассажирами, следовавшего между Пхукетом (Таиланд) и Тель-Авивом. Израиль полагает, что к этому могут быть причастны либо собственные исламисты Сомалиленда, либо йеменские хуситы из группировки «Ансар Аллах».

Пилот самолета подтвердил на бортовом компьютере изменение маршрута, которого не было в первоначальном плане полета. Они сочли это странным и связались с диспетчерами, чтобы узнать, не изменился ли маршрут. Пилоты подтвердили, что таких указаний не было, и впоследствии самостоятельно проследовали исходный маршрут по плану полета.

Правительство Эль-Аля заявило, что, по его мнению, атака не была нацелена конкретно на него. Он также сообщил, что аналогичные инциденты произошли на других самолетах, принадлежащих неизраильским авиакомпаниям, в том же районе. По данным портала Walla!, за неделю на рейсах в Таиланд произошло как минимум два подобных инцидента.

Opsgroup, международная организация, объединяющая 8000 пилотов и авиадиспетчеров, зафиксировала более 50 подобных инцидентов в период с середины октября по середину ноября 2023 года. Нападение произошло над территорией Ближнего Востока.

Хотя этот инцидент был ожидаемым, не было предпринято никаких попыток его предотвратить. Это оказалось невозможным, поскольку в системе передачи данных была «дыра». Эксперты подчеркивают серьезность проблемы и указывают на «принципиальные недостатки конструкции авионики».

Спуфинг и джамминг

Большинство самолетов оснащены системой ACARS (система адресации и сообщения авиационной связи на русском языке). Это система связи, используемая в авиационной промышленности для передачи коротких сообщений между самолетами и наземными станциями напрямую по радио или через спутник.

Через эту систему можно передавать информацию о погоде и изменениях плана полета. Именно это произошло над Сомали.

Дело в том, что когда эта система была разработана, это было в 1970-х годах, и о кибербезопасности даже не думали. Данные ACARS передаются в диапазоне УКВ (очень высоких частот), к которому очень легко подключиться. Единственная защита — встроенный анализатор. Встроенный анализатор настроен на конкретный сервер, поэтому видит только сигналы, направленные на него. Однако серверов может быть несколько, но они не взаимодействуют друг с другом. Это означает, что одна сторона (настоящий сервер) не знает, какие данные отправляет другой сервер, который может быть сервером злоумышленника.

Взлом осуществляется с использованием технологии SDR (программно-определяемое радио). Платы SDR могут генерировать радиосигналы в широком диапазоне частот до 6 ГГц. Устройства могут создавать помехи дрону и вызывать его потерю в космосе (только для некоторых устройств). Это называется глушением.

Следующий шаг — подмена или перехват. Его активно используют в борьбе с дронами. Для БПЛА успешная имитация означает полный перехват самолета. Оператор теряет контроль над дроном и его «уводят». О том, как это происходит и что делают операторы, чтобы противостоять «стелсу», Mash News подробно рассказал в статье на форуме «Дронница».

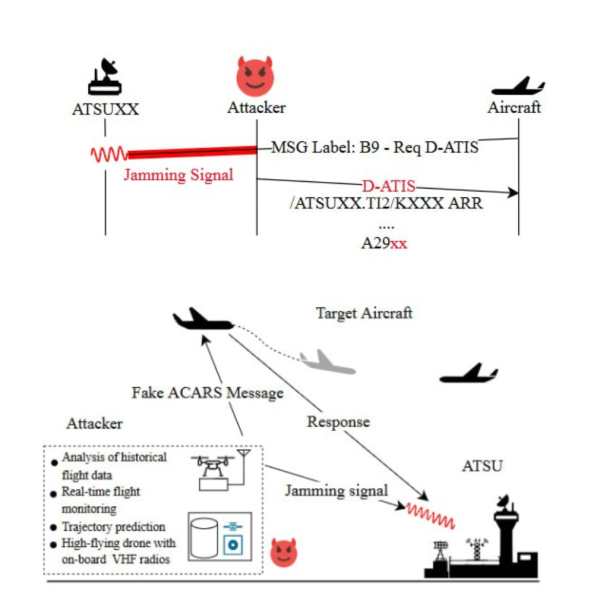

Механизм заклинивания. Иллюстрация из исследования факультета компьютерных наук

Бюджетный терроризм

В El Al Air утверждают, что им ничего не сообщили об угрозе безопасности в случае взлома систем самолета, но подобные ситуации могли бы закончиться более неуклюжей атакой с плохой видимостью. Если бы это было так, все могло бы сложиться иначе.

Во-первых, в случае с Эль-Алем курс изменился внезапно и мгновенно, и пилот это заметил. Однако злоумышленник мог постепенно развернуть самолет. Во-вторых, это позволяет нескольким самолетам летать одновременно, летая относительно близко друг к другу и приближая их к одной точке в случае столкновения.

Согласно исследованию ученых Колледжа компьютерных наук в Бостоне, эти «развлекательные» устройства стоят около 864 долларов. Это дешевле, чем смартфон высокого класса. Например, новый iPhone 15Pro стоит 999 долларов. Стоимость оборудования для подключения к системе курсовой глиссады в настоящее время стоит около 600 долларов.

С помощью платы SDR и усилителя мощностью в несколько ватт можно передавать данные о несуществующих самолетах в небе или «испортить» исходный сигнал коротким импульсным шумом, чтобы отправить ложное сообщение. Именно это сделали те, кто атаковал израильские военные самолеты над Сомали.

Как пишут исследователи в своем заключении, пилоты являются главными защитниками от атак такого типа. Учитывая их подготовку, такая атака вряд ли будет иметь необратимые последствия. Однако это может быть крайне опасно, если одновременно на борту корабля будет совершена крупномасштабная атака на серверы, систему глиссады, систему GPS и системы предотвращения столкновений.

Злоумышленникам тоже приходится непросто. Злоумышленник может воздействовать на самолет в ограниченном радиусе и все необходимо сделать до того, как самолет взлетит. Здесь дроны могут помочь пиратам, выступая в качестве ретрансляторов.

Аппаратные помехи / Кафедра компьютерных наук

Игра в кошки-мышки

Постановка помех, как и спуфинг, используется для защиты от БПЛА в зонах СВО. Однако началось это задолго до 24 февраля 2022 года. Российские военные активно использовали радиопомехи в Сирии. Одна из баз была оборудована ретранслятором, который глушил GPS террористических дронов, а также глушил израильские гражданские самолеты.

Подобное практиковал и Иран, успешно приземливший на своей территории американский БПЛА RQ-170.

Как отмечают эксперты журнала «Глонасс», противодействие таким «дешевым» методам воздействия на GPS может быть очень дорогим и не очень эффективным. Основное внимание уделяется подготовке пилотов.

«Поскольку атаки с использованием помех GPS становятся все более изощренными, технические решения необходимо постоянно обновлять, создавая игру в кошки-мышки. Также обсуждалась разработка полезного второго уровня аутентификации. Официальные лица заявили, что технология была разработана в рамках европейской системы Galileo. Программа, но не получила широкого распространения. Регулирующие органы обеспокоены темпами сертификации технологий. В ведомстве заявили, что маловероятно, что будут внесены какие-либо изменения, а эксперты заявили, что сертификация технологий в гражданской авиации, вероятно, станет возможной в течение 10 лет.

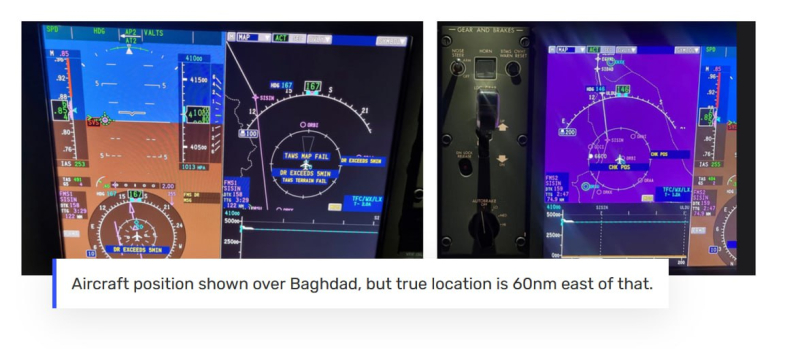

Вот как выглядят «нижние места» на самолетных приборах / Оперативная группа

ACARS защищать бессмысленно

Не все эксперты считают, что можно полностью взять под контроль коммерческий самолет.

«Теоретически можно незначительно влиять на некоторые сигналы навигационной информации, которые «потребляет» автопилот самолета, но о полном взятии управления на себя не может быть и речи. Ведь даже если каким-то образом перехват окажется успешным, всему этому можно легко противостоять, переведя самолет в прямой режим», — говорит Андрей Патраков, основатель системы безопасности полетов RunAvia.

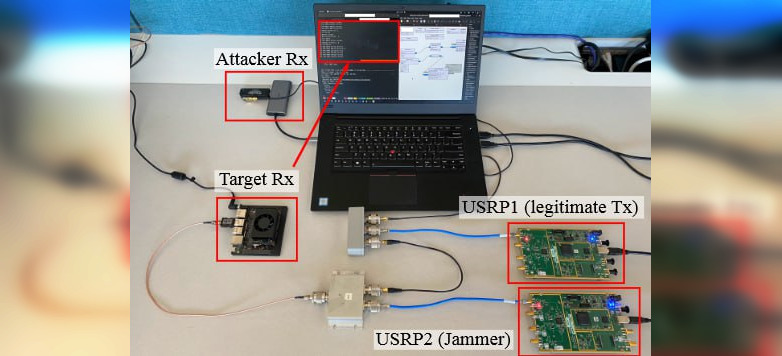

(В исследовании Университета компьютерных наук, прим редактора) Опубликованы фотографии оборудования с ноутбуком, предположительно используемого для управления любительским дроном на несколько более сложном уровне, чем простая модель самолета. «Похоже на маломощное устройство. Возможно. Есть устройство в виде мощной антенны с мощным усилителем сигнала, которого не видно на опубликованных фотографиях», — считает Патраков. Есть.

Эксперты АО «Навигатор» (разрабатывающего авионику для российских самолетов) отмечают, что система ACARS, используемая авиакомпанией «Эль-Аль», устарела.

«ACARS — это связующее звено между пилотами и авиакомпаниями, а систему предоставляют две компании: SITA и ARINC (работают «под землей» в РФ до 2022 года). Действительно, существуют очень старые и незащищенные протоколы. В мире уже началась замена ACARS на VDL2 в составе сети ATN (с соответствующей защитой). Насколько нам известно, никто (в здравом уме) не загружает/корректирует полетные задания через ACARS», — заявили в компании.

В России есть оборудование, способное перехватывать и декодировать сообщения ACARS, и в 98% случаев можно прочитать сообщения авиалайнеров своим авиакомпаниям о количестве пассажиров (по категориям) и багаже, поясняют эксперты.

«Защищать ACARS нет смысла. Он очень старый. Нам необходимо использовать сети ATN и VDL2. Конфигурация (нашего оборудования) не поддерживает реальное использование ACARS на УКВ. Он создан для оценки, но официального нет Разрешение было получено и на территории РФ он не дислоцировался», — рассказал штурман».